”c c“ 的搜索结果

什么是CC攻击?CC攻击的防御措施有哪些?

Z-Sensor Monitor的官方软件 有教程,有需要的可以下载

下面点我们开始建立的名为“阻止”的策略,点属性—-填加—-下一步—-下一步网络类型选择所有网络连接—-下一步—-出现提示点是 —-到IP筛选列表,点中我们刚才创建的名为75.156.25的选项—-下一步—-选择阻止—-下...

本主题研究DDoS和CC的实现原理以及其具体的实现方法,并对如何检测和防护进行说明。文章一共分为(上)(中)(下)三篇,(上)主要描述DDoS基本原理和实现攻击的基础和思路;(中)主要列举可用于DDoS和CC的方法;...

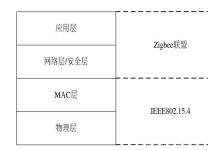

Zigbee是一种无线通信协议,专为低功耗、低数据速率的应用而设计。它工作在2.4 GHz频段,常用于家庭自动化、工业自动化和无线传感器网络等应用。Zigbee基于IEEE 802.15.4标准,该标准定义了用于低速无线个人局域网...

CC2530原理图需要的所有元件库,而且包括CC2530、CC2591、倒F天线、电阻、电容等等元件库

一:与或操作 清0:&=~ 置1:|= 与操作 & :将寄存器中某些位置0同时不影响其他位 任何值与1相与,保留原值 任何值与0相与,结果为0 ...或操作 |:将寄存器中某些...二:CC2530的通用 IO及相关寄存器 1....

CC-LINK-IE

CC-LINK、RJ61BT11、RS485

希捷固件大全,含CC3E CC46 CC49 iso exe文件齐全。

显示行号|选择喜欢的代码风格默认GitHubDuneLakeSidePlateauVibrantBlueEightiesTranquilcc 命令运行系统的 C 编译器。这是 GNU 编译器集合 gcc 的符号链接。编译器的基本职责是将计算机程序从一种语言翻译成另一种...

下面我祥细讲讲CC攻击之后有什么表现,如何防御,有Cc有什么攻击类型。 案例:视频直播用户,被黑客Cc攻击勒索金钱! 早些年,最早做视频直播的是在韩国,他们在中国周边,也就是延边那些地区招了一些会说...

官网指定的CC2530PCB;很实用,希望能给大家到来方便

4.安装离线许可文件V8,文件名为“AAMv8_P7_for_cc2014OA.exe”(网盘里有下载) 5.启动软件,使用“xf-adobecc.exe”算号激活(网盘里有下载) 6.添加HOSTS文件,防止联网激活。 lightroom 使用1160-xxxx-xxxx-...

一、 CC攻击的原理: CC攻击的原理就是攻击者控制某些主机不停地发大量数据包给对方服务器造成服务器资源耗尽,一直到宕机崩溃。CC主要是用来消耗服务器资源的,每个人都有这样的体验:当一个网页访问的人数特别...

将时间上连续变化的模拟量转化为脉冲有无的数字量,这一过程就叫做数字化,实现数字化的关键设备是ADC。 ADC:数模转换器,将时间和幅值连续的模拟量转化为时间... CC2530的ADC模块支持最高14位二进制的模拟数字...

转载来源: 什么是cc,网站如何应对cc攻击? http://www.safebase.cn/article-259414-1.html cc攻击介绍 目前网站攻击主要分为两大类,cc攻击跟ddos攻击。服务器该如何应对cc流量攻击? 所谓的CC攻击(Challenge ...

推荐文章

- Java面向对象程序设计 第七章总结_方法的返回值被错误地处理为一个非空的对象-程序员宅基地

- RFX2401C skyworks射频2.4GHZ ZIGBEE/ISM发射/接收RFeIC_rfx2401c csdn-程序员宅基地

- Lambda简便方法引用、构造方法引用_lambdautils.getname-程序员宅基地

- sql表格模型获取记录内容_SQL Server和BI –如何使用Excel记录表格模型-程序员宅基地

- GateWay配置_grateway配置-程序员宅基地

- 云栖专辑| 阿里毕玄:程序员的成长路线-程序员宅基地

- Android 导出traces.txt 遇到的坑_biotraces无法导出-程序员宅基地

- 【ffmpeg 给视频添加背景音乐,去掉视频背景音乐原声】_ffmpeg.net 视频 加入 音频-程序员宅基地

- cocos2d-x3.2 lua 返回键监听_cocos2dx-lua cc.director:getinstance():endtolua()-程序员宅基地

- etcc oracle ebs,Oracle EBS12.2.6 克隆问题集合-程序员宅基地